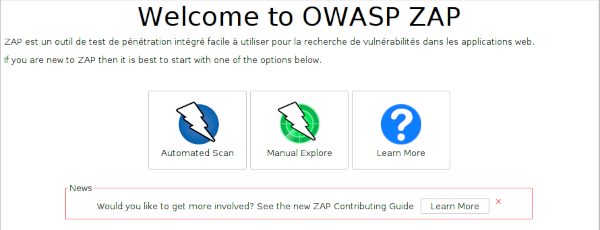

L'Open Web Application Security Project (OWASP) est un outil de scanne en ligne pour tester la sécurité et la fiabilité de votre site ou application web.

l'OWASP qui fournit des conseils de correction pour les 10 risques de sécurité des applications Web les plus critiques. Le rapport est basé sur un consensus parmi les experts en sécurité du monde entier.

Les risques sont classés et basés sur la fréquence des défauts de sécurité découverts, la gravité des vulnérabilités et l'ampleur de leurs impacts potentiels. L'objectif du rapport est d'offrir aux développeurs et aux professionnels de la sécurité des applications Web un aperçu des risques de sécurité les plus répandus afin qu'ils puissent intégrer les conclusions et les recommandations du rapport dans leurs pratiques de sécurité, minimisant ainsi la présence de ces risques connus dans leurs applications.

10 Top Types du test réalisé par OWASP

1. Injection

Une injection de code se produit lorsque des données invalides sont envoyées par un attaquant dans une application Web. L'intention de l'attaquant est de faire en sorte que l'application fasse quelque chose pour laquelle elle n'a pas été conçue.

2. Authentification brisée

Certaines applications sont souvent mal implémentées. Plus précisément, les fonctions liées à l'authentification et à la gestion des sessions, lorsqu'elles sont implémentées de manière incorrecte, permettent aux attaquants de compromettre les mots de passe, les mots-clés et les sessions. Cela peut conduire à l'usurpation de l'identité de l'utilisateur et plusii.

3. Exposition de données sensibles

L'exposition aux données sensibles se produit lorsque des données importantes stockées ou transmises (telles que les numéros de sécurité sociale) sont compromises.

4. Entités externes XML (XXE)

Les attaquants peuvent tirer parti des applications Web qui utilisent des composants vulnérables traitant des XML. Les attaquants peuvent télécharger du XML ou inclure des commandes ou du contenu hostiles dans un document XML.

5. Contrôle d'accès cassé

Le contrôle d'accès est interrompu lorsqu'un attaquant est en mesure d'accéder aux comptes d'utilisateurs. L'attaquant est capable d'opérer en tant qu'utilisateur ou en tant qu'administrateur dans le système.

6. Mauvaise configuration de la sécurité

Les erreurs de configuration de sécurité se produisent lorsque des faiblesses de conception ou de configuration résultent d'une erreur ou d'un défaut de configuration.

7. Script intersite (XSS)

Les attaques XSS se produisent lorsqu'une application inclut des données non fiables sur une page Web. Les attaquants injectent des scripts côté client dans cette page Web.

8. Dé-sérialisation non sécurisée.

La dé-sérialisation non sécurisée est une vulnérabilité dans laquelle les failles de dé-sérialisation permettent à un attaquant d'exécuter du code à distance dans le système.

9. Utilisation de composants avec des vulnérabilités connues

Le titre de cette vulnérabilité indique sa nature ; il décrit quand les applications sont créées et exécutées à l'aide de composants contenant des vulnérabilités connues.

10. Journalisation et surveillance insuffisantes

La journalisation et la surveillance sont des activités qui doivent être effectuées fréquemment sur un site Web, pour garantir sa sécurité. Le fait de ne pas enregistrer et surveiller correctement un site le rend vulnérable à des activités compromettantes plus graves.